| 2020~面對加密勒索軟體,什麼是該做? 什麼是不該做? |

| Date:2020-11-08 |

|

| 下載完整 PDF 格式檔:面對(加密)勒索軟體,什麼是該做? 什麼是不該做? |

| 我該怎樣防範勒索軟體? |

| 以下資訊旨在幫助您避免被網路罪犯所利用,並防止和預防這些類型的攻擊。這絕不是一個足以保護你的簡潔計劃,但肯定會降低你的風險。 |

| |

安裝、妥善配置( 設定)以及強制執行端點防護解決方案: |

- 端點是防禦任何威脅的最後一道防線,應該採用一個多層次的安全解決方案。這個解決方案應該具備不只是基於檔案威脅的防護(傳統防毒軟體),而且還應該包括下載防護、瀏覽器防護、啟發式技術、防火牆和社群來源檔案的信譽評分系統。

- Symantec Endpoint Protection (SEP)的用戶可以套用在安裝SEP 時自動產生的「高安全性」病毒和間諜防護政策提供防止受到勒索軟體的威脅。通常會直接編輯預設的政策,具體詳細的政策設置訊息,可以查看此文件http://www.symantec.com/docs/TECH173752。

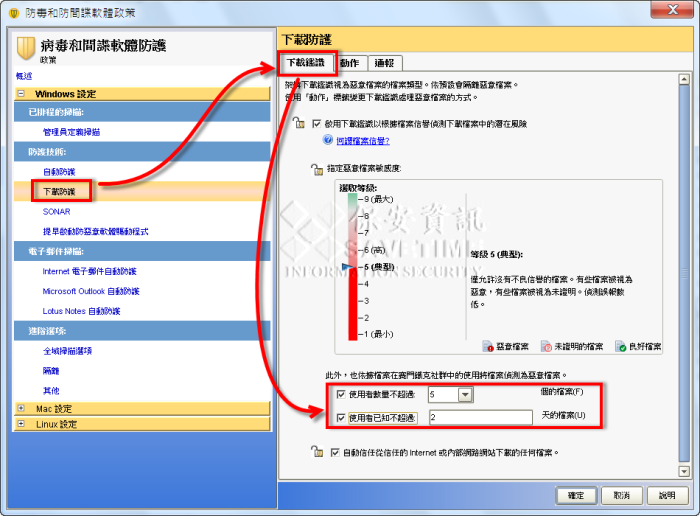

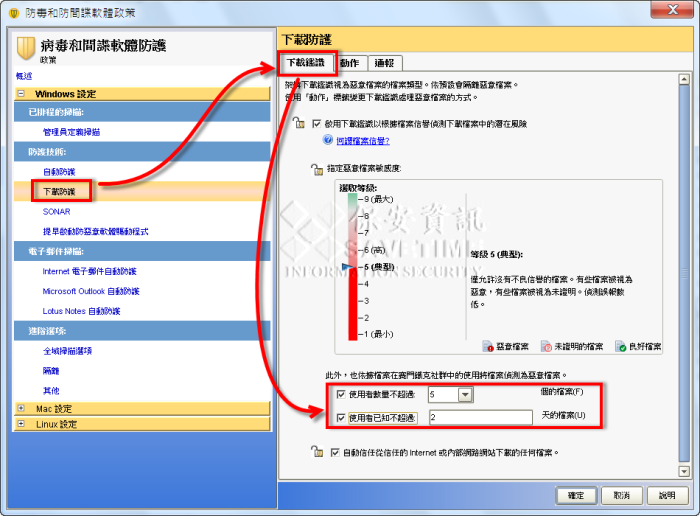

- 要強化防護新勒索軟體的變種,可以編輯「高安全性」政策並修改該政策中的下載防護功能,啟用尚未被賽門鐵克用戶社群證明是好的檔案。需要改變的選項位於「下載防護」 - 「下載鑑識」 - 「此外,也依據檔案在賽門鐵克社群中的使用將檔案偵測為惡意檔案」。啟用兩個選項「使用者數量不超過 x個的檔案」和「使用者己知不超過 x天的檔案」,並使用5和2的預設值分別強制對SEP 的用戶端做處理,已回報給賽門鐵克但回報數量少於5個用戶或已回報但還不到2天的任何檔案被視為未經驗證的檔案。

|

|

| |

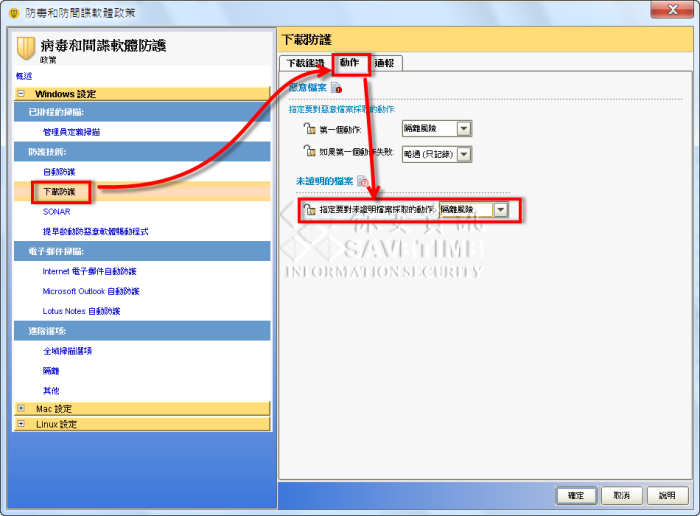

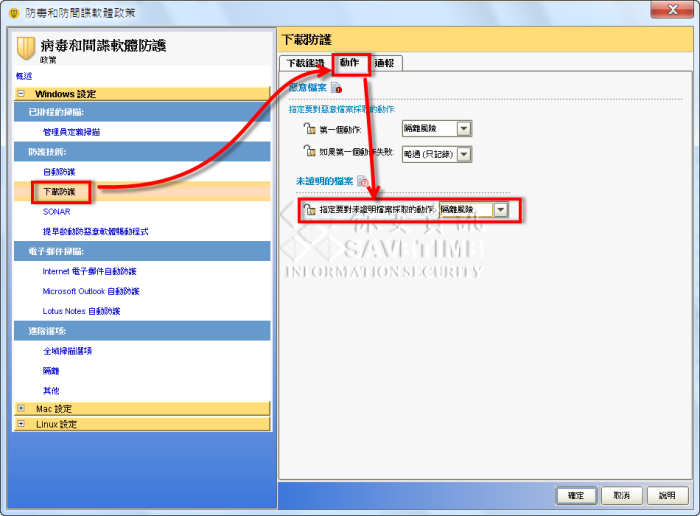

- 在「動作」頁籤下,「未證明的檔案」和「指定要對未證明的檔案採取的動作」應設置為「隔離風險」。

|

|

| |

- 使用所有端點防護解決方案的通則,是應該參考廠商所提供的如何設定在上網行為的即時掃描選項。讓它盡可能以「高安全性」防毒和防間諜政策且任何流行的檔案由他們的使用者為基礎作決定。

- 更符合您企業內部不同架構與安全等級需求的SEP 政策制定,歡迎與保安資訊聯繫。我們累積十餘年的惡意程式防護的專業經驗,對多面向的端點安全的建議,能提供務實可靠的經驗分享。

- 可以採用應用程式白名單(Application Whitelist)以及資料流白名單(Flow Whitelist )的解決方案-目前全世界惡意檔案比好的檔案還要多,傳統基於病毒特徵的黑名單技術約只能掃描50%的惡意程式,而且隨著惡意程式產生器可以在幾秒鐘內就產生數百種新型的變種;所以偵測率會越來越低。而應用程式白名單就是設限只有特定的應用程式才能執行;而資料流白名單是特定的服務才能存取特定的資源;所以除了白名單以外;幾乎都是動彈不得(即便感染病毒也無法運行)。這種防護技術在物聯網/工業控制系統/ATM/重要伺服主機/老舊的作業系統(NT/2000/XP/2003/Win7/2008-無Patch 可上/無防毒軟體可裝)的使用非常普遍﹔由於無須安裝防毒軟體及特徵碼更新,所以約只佔CPU效能1%﹔也能免除重要主機上Patch 的工作量與Patch 風險,所以非常適合重要的新型或過時主機系統。賽門鐵克的DCS (資料中心安全-伺服主機進階版)是目前最多人使用的白名單技術防護系統。

- 採用沙箱(SandBox) 觸發/引爆惡意程式的技術。由於專案型或鎖定型攻擊的惡意程式,全世界約只有出現在50部電腦以內。而且發動攻擊前還會先行在所有主流防毒軟體先行測試過才進行攻擊;除能增加成功率更能避免自己的行蹤被曝露。基於特徵的防毒軟體因無人回報惡意程式的樣本;所以當然偵測不到;這也就是裝了防毒軟體還是有機會中毒的主因之一。而沙箱(SandBox) 觸發/引爆惡意程式的技術,就是模擬所有可能的作業系統及應用程式以及瀏覽器及其外掛程式,讓可疑的檔案在所有的條件下運行﹔這樣就能引爆。由於目前有近30%的惡意程式能感知虛擬環境而不發作;對於多數廠商的虛擬沙箱機制是一大漏洞。賽門鐵克的ATP 進階威脅保護方案的Cynic™ 雲端沙箱是業界唯一同時運行虛擬與實體機器的環境。近一年連續多次在所有專業評比的偵測率都是第一名。同時賽門鐵克的 Synapse™ 交叉比對技術會自動彙總所有賽門鐵克保護的控制點事件,排定您企業中最嚴重威脅的優先順序。

|

| |

教育使用者: |

這些威脅其實是來自釣魚式攻擊,如來自不知名電郵附帶不知名連結及附件檔案,結果就在無知情況下跌入陷阱。教育員工,對這些電郵提高警覺。

|

- 不要開啟來路不明的郵件、不要開啟可疑郵件的附件檔案及其附加連結,特別是壓縮檔 (.zip,.7z) 或執行檔 (.exe)以及短網址網頁。

- 立即更新防毒軟體。並立即執行防毒軟體掃描。

- 立即備份檔案,並確保備份檔與電腦隔離(或將備份檔改成唯讀狀態)。

- 落實每天備份和掃毒。

- 個案探討:在台灣以中小企業居多,業務人員及研發人員深受企業主所倚賴。所以在資安的政策上,往往提供較大的自由與方便性。而方便性與安全性天生就有互斥性。業務人員看到訂單、合約、交貨、付款、折扣等關鍵字的電郵時,幾乎不加思索就會打開。甚至發生過從來沒有接洽過也不認識的假冒買主發了內含加密勒索程式的偽裝訂單附件檔,第一封電郵還大辣辣地說明為確保附件在傳遞中的安全性與保密性,所以該附件檔有加密,密碼請參考隨後的電郵通知,然後第二封電郵就提供開啟該附件的密碼,結果一輸入該密碼,整個硬碟資料就被加密了。而研發人員,也會收到一些專用開發/設計/繪圖軟體所產出的檔案,就會不加思索地開啟。而惡意程式發送者,就常常在附件檔案的名稱上動手腳,例如;ABCDEFG-PDF.exe ; 12345678-DWG.exe ;12345678-psd.exe。CorelDRAW(附檔名為cdr)、Illustrator(附檔名為ai、eps)、Freehand(附檔名為fth、eps)、Photoshop(附檔名為tiff、jpg、eps、PSD)、Indesign(附檔名為indd、pdf)等等。大家看到檔名有上述幾個常用的檔案類型,卻往往疏忽了其實它是一份有危險性的執行檔。其它像是人資(對求職網來信,電郵主旨是應徵或履歷等關鍵字,較無戒心)、會計(對稅務單位的來信,電郵主旨是發票/退稅/憑證等關鍵字,較無戒心)。普遍而言,特定領域的專業人士,對其平時互動頻繁的往來對象,常會因信任之故而毫無戒心,最容易遭受假冒的惡意程式的社交工程危害。

|

| |

| 在電郵伺服器上或郵件閘道器使用多層次防護技術: |

任何外來電郵(Inbound e-mails)應該要受到掃描以偵測威脅,在電郵裡阻擋任何可能有威脅的附件或惡意連結。可參考 http://SMG.savetime.com.tw

|

| |

| 導入網頁安全閘道器: |

網頁安全閘道,可保護組織抵禦 Web 2.0 的威脅 (包含惡意 URL、間諜程式、病毒及其他類型的惡意軟體),並提供使用網路與應用程式的控管。對網頁型的惡意程式攻擊,提供非常重要的防護。可參考 http://swg.savetime.com.tw

|

| |

| 為任何作業系統/應用程式/瀏覽器及其外掛對已知的漏洞進行即時的修補程式更新: |

任何網站上可下載的東西都有機會散播惡意程式。平日多檢查軟體有否欠缺修補程式,可補充此漏洞。

|

| |

| 安裝及配置主機型入侵防護系統: |

- IDS 或 IPS 系統可以偵測和阻止通訊企圖,即惡意程式用來建立加密資料所需的公鑰和私鑰。

- Symantec Endpoint Protection (SEP) 用戶端的 IPS 系統預設會攔截這類型的通訊流量。

|

| |

| 在你的終端用戶攔載可以被執行的惡意程式: |

- SEP 使用者可以利用賽門鐵克提供的應用程式和裝置控制政策範例,防止檔案在根或使用者的%APPDATA%子目錄被執行,以防止被下載的威脅被執行。該政策會攔截檔案的執行嘗試,包括從壓縮格式被解壓出來的執行檔、攔截Auto-Run、腳本檔案和防止從可移動式磁碟執行檔案。

- 企業可考慮推行軟體限制政策,透過GPO可以建立軟體限制政策並設定以達到類似任務,最重要是不要讓員工隨便下載無相關的軟體。

|

| |

| 限制使用者存取網路磁碟機: |

目前勒索威脅能夠瀏覽並加密終端使用者可以存取的任何映射磁碟(網路磁碟)的資料。限制分享磁碟或檔案系統底層映射磁碟的使用者權限將可以限制這些勒索軟體有加密的能力。

|

| |

| 部署及維持完善的備份解決方案: |

最快的方法還是把重要檔案進行備份,當出現問題時還有補救的機會。不只伺服主機需要備份,就是一般的工作站的重要檔案也要備份。即便無法佈署專業的備份解決方案,將重要的檔案複製到可攜式的儲存媒體(光碟片,隨身碟,隨身硬碟…),然後從系統將該媒體卸載,那麼當受到這些(加密)勒索軟體類型的威脅影響時,這些備份將為您提供一個保障的資料。

|

| |

賽門鐵克在端點、郵件安全閘道與網頁安全閘道的第一名解決方案,對於防護包含加密勒索程式以及進階持續性攻擊-APT防護,效益卓越,值得導入建置:

|

|

| |

|